La gracia es que haciendo una comprobación del Invite, si le dejas a Perplexity que te ayude a preparar la reunión, y dices que sí, se lanza el ataque de Prompt Injecion oculto den los detalles de la convocatoria.

Una vez que se diga que sí, lo que hace el ataque de Prompt Injeciton que se oculta en los detalles de la invitación al evento, es conectarse a la cuenta de Stripe asociada al navegador de Perplexity Comet, y comenzar a borrar las suscripciones de los clientes.

Este proceso se realiza una a una con todas y cada una de las suscripciones que hubiera logrado esa empresa, dejándola sin poder cobrar ese mes a sus clientes. Solo por haber usado Perplexity Comet para ayudar a preparar una reunión.

El resultado final es que la cuenta de Stripe se queda como podéis ver, totalmente pelada. La organización ha perdido todas las suscripciones, y tocará recrear todo este trabajo, que ha sido ejecutado automáticamente por el Agentic AI de tu Perplexity Comet.

Vamos, que podría haber hecho cualquier otra cosa en tu cuenta de

Stripe, y si tienes concedido derechos de pago a tu

Agentic AI de

Perplexity Comet te podría haber robado todo el dinero. Un auténtico "

Show me the (e-)money".

Al final, este tipo de ataques basados en

AI-First Web Browsers va a ser muy común hasta que esta tecnología sea segura. Y va a pasar aún un tiempo. Para que os hagáis una idea, en el

Bug Bounty de OpenAI para sus productos, la parte que tiene que ver con

Prompt Injection / Jailbreak, así como todo lo que tiene que ver con

Hallucinations, está fuera de objetivo.

Es decir, ya se sabe que estas tecnologías adolecen por diseño de seguridad, y por eso estamos teniendo tantos problemas de seguridad explotable en todas las plataformas que están haciendo uso de ellos, como vimos en:

OpenAI Atlas AI-First Web Browser

Pero es que ChatGPT Atlas, sucede lo mismo, y si miramos el texto de la publicación de ChatGPT Atlas AI-First Web Browser tenemos un disclaimer como el que podéis ver en la imagen siguiente, que, traducido al Español para que se entienda claramente es lo que antes sería un gran problema de seguridad.

Pero hemos pasado de recomendarle a los usuarios que naveguen con usuarios No Administradores de la máquina, a poner en sus manos AI First Web Browsers que tienen acceso y control a toda tu vida digital, incluidas tus cuentas bancarias si les dejas. Mi recomendación por ahora... no lo hagas.

¡Saludos Malignos!

El otro día os dejé la

historia de TRON a través de películas, series, cómics y videojuegos, pero hay otra serie de videojuegos, con menos historia, y centrados solo en el entretenimiento, que se han creado a la largo de la historia para diferentes consolas y plataformas, muchos de ellos se pueden jugar online, así que os los dejo para que veáis cómo ha evolucionado el mundo de de los

gamers a lo largo de la historia de la tecnología.

Figura 1: TRON: Los juegos de TRON en el Siglo XX para que juegues

online con las motos, los discos y los tanques. EOL.

He estado buscado por las webs de juegos clásicos un rato, y jugando algunas partidas. Y he aprovechado el

vídeo de VideoGame Classics (suscribíos al canal que merece la pena si te gustan los juegos clásicos), que aunque no está completo, sí que tiene muchos de los juegos de la

historia de TRON.

TRON ARCADE (1982)

En este juego tienes que matar a los Bugs del Grid con tu Identity Disk, tienes que competir con las Cycles de luz, luchar contra los tanques o pelear contra el malvado Master Command Program (MCP). Todo basado en la película original.

TRON TOMY TRONIC (1982)

TRON: Maze-a-Tron (1981)

Este es un juego creado para la consola de cartuchos de

INTELLIVISON. Una cosa super-retro, pero que

puedes ver online en the Internet Archive. Si tienes esta consola y este cartucho... seguro que tienes una joya clásica.

En este juego, vas por dentro de los circuitos del sistema, esquivando los tanques, los bugs, y buscando acabar con el malvado MCP.

TRON: Deadly-Discs (1982)

Como podéis ver, TRON fue un fenómeno de ventas cuando salió en el mundo de los videojuegos, y se hizo esta versión en cartuchos para ATARI 2600 e INTELLIVISION del clásico combate con Identity Disks.

Para jugar, muy sencillo, cursores para moverte y espacio para lanzar tu

Identity Disk. Puedes jugar en esta

URL:

TRON: Deadly-Discs (1982)

TRON: Discs-of-Tron (1983)

Y otra nueva versión del combate con los Identity Disks, en este caso para máquina Arcade, que puedes jugar también en tu XBOX360.

TRON: Adventures of TRON (1983)

Un nuevo juego de cartuchos para Atari 2600. Un juego de plataformas moviéndote por diferentes niveles dentro del Grid. Podría ser casi cualquier cosa.

TRON: Solar Sailer (1983)

Esta versión del juego no la he podido encontrar online, pero sí que está las ROM publicadas en muchas páginas web. Un juego curioso sobre las aventuras dentro del Grid. Fue creado para Intellivision.

TRON: Light Cycles (1992)

Basado en la carrera de las motos de luz, un juego para MS-DOS en 1992. No es lo mejor que hay en el mundo, pero puedes jugar con él.

TRON: Super-Tron (1997)

Por último, os dejo este

TRON Arcade hecho en Flash que no tiene atribución, pero que puedes jugar fácilmente. Usa el espacio para empezar, y las teclas para mover tu

Light Cycle (el de la derecha es el tuyo.

¡Saludos Malignos!

Hace ya tiempo que os hablé de cómo revisar los

mensajes de seguridad de WhatsApp para poder extraer algo de información de personas y números de teléfonos de contactos que tienes en

WhatsApp. Son mensajes de cambio de claves que te pueden dar información útil sobre cómo la otra persona al otro lado del número de teléfono se comporta, si cambia de terminal, etcétera. Os lo dejé en el artículo "

La alerta de que cambiaste de smartphone que filtra tu WhatsApp", y hoy os quería dejar otros mensajes que también tienes que tener en cuenta, en este caso relativos a los mensaje de "

View-Once" o de ver sólo una vez, o escuchar sólo una vez.

Si estás investigando para hacer un forense a un terminal en el que está instalado WhatsApp, no te vas a encontrar por defecto los mensajes que desaparecen, y tampoco los borrados ni los que se enviaron para ser consumidos una sola vez, los famosos "View-Once".

Sin embargo, estos mensajes dejan un curioso rastro si la cuenta objetivo tiene abierta una sesión en WhatsApp Desktop o WhatsApp Web. Esto lo puedes ver en las Settings de la app de WhatsApp, concretamente en la sección de "Linked Devices".

Figura 3: Linked Devices en WhatsApp

En la imagen anterior se ve que hay una sesión enlazada con un macOS, lo que indica claramente que hay un WhatsApp Desktop por ahí que, si estás haciendo un análisis forense de la app de WhatsApp, probablemente te pueda dar más información.

Figura 4: Chat con mensajes que desaparecen a las 24 horas

Y es que, los mensajes de View-Once dejan un rastro en WhatsApp Desktop en forma de mensajes de advertencia que indican que no pueden ser abiertos en este cliente de la app. Esto es debido a que utilizan cifrado extremo a extremo y solo se pueden ver en la app. Así que, si el mensaje ha sido escuchado o visto, ya sea en un chat normal o en un chat que elimina los mensajes a las 24 horas. Queda un registro de cuándo exactamente se ha recibido ese mensaje, como podéis ver en la imagen siguiente.

Figura 5: Mensajes de que en una fecha y una hora se ha recibido

un mensaje de "View-Once" en ese chat concreto con esa persona.

No te permite saber qué mensaje se recibió, o si era de imagen, vídeo o audio, pero sí que hubo comunicación en una determinada fecha y a una determinada hora entre dos personas.

Así que, algo que podría parece una medida extra de seguridad, se convierte en un "leak" de privacidad que permite investigar a una persona con un análisis forense de un terminal, y si estás haciendo una investigación del WhatsApp, debes asegurarte de cuáles son los "Linked Devices" e irte a ellos, que puede que te den información jugosa.

Figura 7: Mensaje de "View-Once" enviado y eliminado por el emisor

Como curiosidad, como se puede ver en la imagen anterior, si se envía en un Chat de Auto-Borrado de mensajes un mensaje de View-Once y luego el emisor decide eliminarlo, aún queda el registro de que esto ha sucedido, como se puede ver en la imagen anterior.

Figura 8: Mensajes firmados para verificar

Y por supuesto, puedes validar quién lo envío y desde que dispositivo lo envío, verificando el "Security Code" con el que se firmó ese mensaje, así que puedes tener mucha información de qué paso, quién lo hizo, a qué hora, y desde qué terminal en concreto.

Figura 9: Security Code de quién envió el mensaje de View-Once

y borró el mensaje en un grupo de WhatsApp de mensajes con Auto-borrado

Al final es un "leak" pero si alguien está teniendo un Chat de WhatsApp con:

- Auto-borrado de mensajes

- Mensajes de View-Once

- Eliminando el mensaje antes de que se procese

Tal vez no espera que WhatsApp deje guardado por ahí este registro.

Figura 10: Verificación del Security Code del mensaje borrado

Así que, si te toca hacer un informe forense de un terminal móvil, te encuentras con WhatsApp, y en él hay "Linked Devices", yo que tú iría a buscar lo que se encuentra en esos WhatsApp Web o WhatsApp Desktop que puede que te encuentres información jugosa que resuelva el misterio.

¡Saludos Malignos!

Con el anuncio de

TRON Ares, se ha despertado en mí unas ganas de volver a revivir toda mi infancia viéndome todas las películas, la serie, leyendo de nuevo los cómics, y siguiendo las diferentes historias contadas a través de los vídeo juegos. Estas últimas dos semanas he estado muy metido en el mundo de

TRON, y voy a aprovecha a dejaros por aquí un artículo para que puedas seguir el orden cronológico de la historia, y, si quieres, engancharte tu también.

Figura 1:TRON - La historia a través de las películas, series, vídeo juegos y cómics

Veréis que a lo largo del artículo mezclaré Películas, Series, Videojuegos, y Cómics, para que puedas entender toda la trama bien.

TRON (1982) - Película

Es el origen de todo. La película en la que se narra toda la historia original. En este caso, Flynn está intentando recuperar la compañía, controlada por Dillinger, que ha utilizado al malévolo Master Control Program (MCP) para quitarle la compañía a Flynn robándole la autoría de los juegos.

Figura 2: Trailer de TRON oficial en inglés

Flynn crea su programa CLU 1.0 (Codified Likeness Utility) para intentar hackear el sistema y llevarse los códigos, pero es detectado. Cuando intenta ejecutar la nueva versión, ayudado por el programa TRON de su amigo Alan, se ve digitalizado dentro del sistema, así que TRON y Flynn deben vender al MCP.

Para ello deben deben vivir dentro del sistema mil aventuras, y conseguir que TRON, levantando su Identity Disk desde la torre de comunicaciones, contacte con Alan para extraer el fichero con las pruebas que tumben a Dillinger.

Figura 4: Tron (1982) Trailer oficial en Español

Por supuesto, al estética creada en esta película, que puedes ver en

Disney, marcó el futuro de la saga, pero especialmente sus motos, y los juegos de disco, los tanques, y las naves de exploración para controlar la

GRID donde viven los programas, dieron lugar a muchos juegos clásicos, pero sin trama de impacto en la saga como otros que vamos a ver. Por cierto, puedes comprar la

película de TRON en BluRay antes de que se te escape, que es una joya de colección única y el maravilloso libro de "

The Making of Tron: How Tron Changed Visual Effects and Disney Forever".

TRON 2.0 (2003) - Videjuego

La historia de TRON 2.0 se sitúa unas dos décadas después de la película original y el protagonista es Jethro “Jet” Bradley, hijo de Alan Bradley (creador de TRON). Kevin Flynn ha desaparecido y ENCOM es absorbida por la corporación rival FCon (Future Control Industries), Alan desarrolla una Inteligencia Artificial llamada Ma3a para continuar las investigaciones sobre la digitalización humana.

Figura 5: TRON 2.0 Gameplay completo

Alan es secuestrad, y

Ma3a digitaliza a

Jet dentro del sistema para libra a

Alan, pero allí dentro pasan muchas cosas. El nuevo programa de seguridad

Kernel persigue a

Jet, la

Grid se llena con un virus, y

Mercury - programa aliado de

Ma3a - tiene que ayudar a Jet a sobrevivir. Allí, Jet localiza el código fuente de "

Tron Legacy" una actualización de

TRON que si compila, echará a todos los programas ilegítimos del sistema. Y si no lo has visto, no te cuento más, te dejo una

lista de Youtube con 38 vídeos con el gameplay y la historia de TRON 2.0 completa. Se considera la secuela oficial de

TRON.

TRON: Betrayal (2010) y TRON: Download (2025) - Cómic

La historia continua en

TRON: Betrayal, que es la precuela de

TRON Legacy, donde se cuenta la historia de la traición de

CLU. En esta historia - que puedes conseguir en

Amazon dentro del recopilatorio

TRON: Download en el que está además el cómic de la película original -

Kevin Flynn regresa a

Grid, y allí crea a a

CLU 2.0 para construir, junto a

TRON el sistema perfecto para todos los programas.

Por el camino, Kevin Flynn es padre en el mundo real, y en el GRID aparece una nueva generación de programas creados por el sistema de manera autónoma. Los ISOs (Algoritmos Isomórficos) que han sido creados de manera espontánea por la red, sin que los haya creado un programados. CLU se obsesiona con ellos, porque no entran dentro de su orden perfecto del sistema, y traiciona a Flynn que tiene que huir, y casi mata a TRON, que queda con muchas heridas y cicatrices en su código.

Como nota espectacular, las portadas de

TRON: Betrayal que se usan en

TRON: Download, son de nuestro genial y único

Salvador Larroca, que ha dejado su huella no solo en

Iron Man, Los Vengadores, Los X-Men, Star Wars o Aliens, sino también en

TRON. Puto amo.

TRON: EVOLUTION - Vídeojuego (2010)

TRON: Evolution es un videojuego que sirve como precuela de la película

TRON: Legacy y a la vez secuela de la novela gráfica

TRON: Betrayal. La trama se sitúa en el mundo del

Grid, donde el jugador controla a un programa de seguridad llamado

Anon, creado por

Kevin Flynn para investigar una conspiración dentro del sistema

TRON. La historia mola, tienes un Gameplay completo de casi cuatro horas con toda la película.

Figura 8: TRON: Evolution Gameplay

La historia comienza con

Kevin Flynn discutiendo sobre la existencia de los

ISOs, unos algoritmos isomórficos que surgieron espontáneamente en la red y que representan una forma de libre albedrío dentro del mundo digital.

Flynn sospecha que el asesinato de

Jalen, uno de los líderes de los

ISOs, fue causado por

CLU 2.0.

Anon debe investigar esta conspiración mientras el

Grid se encuentra en peligro debido a la expansión de un virus llamado

Abraxas. Puedes comprar el

juego para PS3 de TRON:Evolution y también el

Juego de TRON:Evolution para XBOX 360.

TRON: UPRISING - Serie animación (19 capítulos)

Después de esta historia, y antes incluso que

TRON: Legacy, viene la saga de

TRON Uprising, donde un joven llamado

Becks intenta mantener vivo a

TRON, que descubre que aún existe, a pesar de estar lleno de cictatrices. En esta serie de animación - espectacular en diseño, gráficos, animación, música y trama - salen una buena cantidad de personajes, y también se cuenta la historia de

CLU, Flynn, TRON, de

Quorra y los

ISO, además de los programas de

Argon, Mara, Zed, Able, o los soldados de

CLU Dyson, Pavel, Paige, etcétera.

Figura 9: Tron Uprising

Puedes ver

TRON UPRISING en el canal de Youtube de Disney la serie troceada, pero yo la he visto en la subscripción de

Disney a alta calidad y merece mucho la pena. Son capítulos de poco más de veinte minutos, y te los beberás. En ella, la historia que cuenta es el levantamiento en contra de la tiranía de

CLU y cómo al final,

TRON acaba "

repurposed" para ayudar a

CLU. También tienes una

novela juenil de Tron:Uprising .

TRON: LEGACY (2010) Película

Oficialmente, la secuela de la película original de

TRON. El inicio es que

CLU 2.0 ha traicionado a

TRON y a

Flynn, ha ganado la guerra con los

ISOs, y

Flynn se encuentra exiliado en el

Grid, sin poder volver a la

Tierra, donde su hijo

Sam Flynn ha crecido sin su padre, y el hijo de Dillinger vuelve a tener control de la compañía

ENCOM.

Figura 10: Trailer previo a TRON:LEGACYCarrera de motos de CLU 2.0

La historia se desarrolla cuando Sam Flynn es digitalizado para entrar en el Grid, gracias a una pista enviada por Alan - creador de TRON - para buscar a su padre. Una vez dentro, conocerá a Quorra, una ISO que ayudará a luchar contra CLU 2.0 y retomar el control del sistema.

Figura 11: TRON:LEGACY trailer oficial

TRON: IDENTITY (2021) Vídeojuego narrativo

Después de la película, hemos tenido un par de juegos en el universo de

TRON, el primero de ellos es

TRON: Identity, donde el protagonista es

Query, un programa de investigación y detective encargado de resolver un enigmático crimen dentro de una nueva red digital que ha evolucionado sin la intervención directa de usuarios externos.

Query debe mantener dos principios fundamentales: encontrar la verdad y no tomar partido en los conflictos entre los distintos programas de la Red, lo que resulta cada vez más complicado a medida que avanza la investigación.

Figura 12: TRON:IDENTITY Gameplay movie

La historia se centra en la investigación del robo de información clave de un lugar llamado "

El Depósito", un pilar central para el equilibrio de la sociedad digital. La misión de

Query es descubrir qué fue robado y quién está detrás del crimen, mientras interroga a sospechosos y explora el entorno para reunir pistas y pistas. La aventura depende de las decisiones del jugador, que influyen en el desarrollo del argumento, llevando a múltiples posibles finales según las alianzas, sospechas y acciones tomadas. Puedes disfrutar la

historia completa de TRON: IDENTITY en el vídeo de Youtube que tienes aquí.

TRON: CATALYST (2025) Videojuego narrativo

TRON: Catalyst es un videojuego de acción y aventura ambientado en el universo digital de

TRON, en

Arq Grid, que se encuentra al borde del colapso y sumido en conflictos entre facciones. La protagonista es

Exo, un programa de mensajería con una habilidad única conocida como el poder del glitch, que le permite manipular bucles temporales, retroceder en el tiempo y acceder a zonas ocultas del

Grid.

Figura 13: TRON: CATALYST Gameplay completo

La trama se desarrolla después de los sucesos de

TRON: Identity y actúa como secuela. Se mencionan los ecos del legado de

Kevin Flynn y los efectos persistentes de su tecnología en la evolución del

Grid. A lo largo del juego,

Exo interactúa con personajes como

Query, Vega, Sierra y Spectre, todos con roles clave en el equilibrio de poder dentro del sistema. Tienes la historia en el vídeo, y si quieres jugar, tienes la

Guía del juego de TRON:CATALYST en Amazon.

TRON: ARES (2025) Película

Y por último, la película que tenemos en los cines ahora mismo, con Jared Leto (que a mí personalmente me encanta en todo lo que hace), y donde lo que tenemos el la "fisicalizacón" o traer del mundo digital al mundo físico los programas y elementos del Grid. No os cuento mucho más, para no hacer spolier que esta película aún hay que verla.

Figura 14: TRON:ARES Trailer oficial en Español

Eso sí, os dejo el trailer oficial, donde ya vemos por dónde van a ir los tiros, y que nuestra familia mala favorita, los Dillinger, vuelven a estar en control de la compañía... la saga continúa. Y promete sorpresas para los fans de la serie.

¡Saludos Malignos!

Esta semana, mientras yo estaba en

Las Vegas,

Eloy López Sánchez, nuestro compañero del

Chat Público de El lado del Mal en MyPublicInbox, nos contaba cómo habían querido estafarle cuando estaba contactando con una "

celebrity" en el mundo de la

Inteligencia Artificial que tiene su perfil en

Twitter/X, y no sabía como lo habían hecho, así que le dediqué un ratito de tiempo para saber cómo lo tenían automatizado. Aquí os lo explico.

Figura 1: Un Bot de Fake Brokers que suplanta la identidad de Perfiles Populares

en Twitter/X y te estafa con criptos por Direct Messages

Figura 3: Mensaje enviado a Alexandr Wang vía DM

Al cabo de un rato, "

Surprise, Surprise",

Alexandr Wang le comienza a seguir a través de otro perfil, pero nuestro amigo

Eloy López Sánchez no se fijo demasiado, pero si lo vemos, está claro que es una copia del original que está suplantando su identidad.

Figura 4: Perfil falso que comenzó a seguir a nuestro compañero

Y pensando que tenían algo en común le pregunto por el mensaje recién enviado. Pero como podéis ver la conversación comienza con el

Proyecto Anticitera, pero luego se va a torcer rápidamente.

Figura 5: El bot de la cuenta fake se siente

impresionado por el Proyecto Anticitera

Pero en seguida la conversación se va tornando en otra cosa que tiene más que ver con

criptomonedas y sonando claramente a una

ciberestafa, diseñada para capturar víctimas, de las que por desgracia hemos visto muchas.

Figura 6: Ahí está el Fake Broker

Como os imagináis, nuestro amigo

Eloy López Sánchez no iba a caer en esto, pero se preguntaba cómo había pasado esto tan rápido, y la magia es el que el bot está monitorizando los

followers, y hace

Follow Back a todos los followers de la cuenta oficial de

Alexander Wang.

Figura 7: Eloy sigue la cuenta original y verificada de Alexandr Wang

Como véis en la imagen anterior,

Eloy López Sánchez sigue a la cuenta oficial de

Alexandr Wang, pero la cuenta que lo sigue a él automáticamente es igual pero con una

"s" al final y sin estar verificada.

Figura 8: Cuenta fake que sigue a Eloy

Y lo más chulo de todo esto es que, primero suplanta la cuenta, copiando todo, luego repostea todo lo que publica la cuenta oficial, sigue a todos los que siguen a la cuenta oficial, y tiene un bot con GenAI para responder los DMs.

Figura 11: Tú sigues al perfil oficial de Alexandr Wang, el bot te sigue a ti.

Por supuesto, si haces tú la prueba, verás que si tu sigues al perfil oficial de Alexandr, al rato el bot te sigue a ti, como puedes ver aquí, que lo probé antes de hacer este artículo.

¡Saludos Malignos!

Para hoy os traigo la última de las entrevistas que ha hecha nuestro querido

Pablo González en su sección "

De hacker a hacker", donde entrevista a profesionales de la ciberseguridad, el

pentesting, el

hacking y miembros de la comunidad

hacker. Hoy le ha tocado el turno a

Emiliano Anguiano "DebugSec" que es emprendedor, pentester, hacker, y que ha pasado mucho tiempo en

CONs de

hackers conociendo a muchos grandes.

La entrevista en vídeo dura un poco menos de media hora y os la he subido junto al resto de todas las que ha hecho en la serie a a

mi canal de Youtube para que la podáis disfrutar en cuanto tengáis un ratito libre, para que podáis conocer un poquito más de primera mano a

Emiliano Anguiano "DebugSec".

Como es habitual en esta sesión de "

De Hacker a Hacker", en la charla, hablan de muchas cosas que tienen que ver también con formarse, con el impacto de la la seguridad en la vida de las personas, en cómo ayudar a los demás, de aprendizaje, del impacto del

hacking o el cibercrimen en las empresas, etcétera.

Figura 3: De Hacker a Hacker: Pablo González vs Emiliano Anguiano "DebugSec"

A los dos, además, los tenéis a vuestra disposición a tiro de mensaje de

MyPublicInbox, donde cuentan con sus buzones por si quieres consultarles algo o contactarles para proponerles alguna colaboración, que son tipos muy dispuestos, como podéis ver.

Si te apetece, puedes ver todas las sesiones que hemos tenido hasta el momento en la lista de reproducción de "

De Hacker a Hacker" que mantengo actualizada en mi canal, para que puedas ver todas las entrevistas y conocer cómo cada uno ha hecho y hace este camino en el mundo de la tecnología.

Publica tu libro con 0xWord

Por último, un recordatorio de que en

MyPublicInbox se ha articulado un servicio de colaboración con todos los

Perfiles Públicos de la plataforma para establecer una nueva vía de colaboración que permita que si tienen una idea de publicación de un libro, puedas hacerlo con

0xWord. De esta forma todos los

Perfiles Públicos de MyPublicInbox pueden ir a la zona su perfil, y entre la lista de

Servicios para Ti que ofrece esta plataforma, pueden solicitar información para publicar su libro con

0xWord.

¡Saludos Malignos!

Si eres un profesional del mundo de la

Ciberseguridad, ya sea en el

Blue Team, en el

Red Team o directamente el

CISO de una compañía, seguro que ya sabes la respuesta a esta pregunta, y sabes que

Cloudflare tiene la mejor solución AntiDDoS en Internet por algo que es intrínseco a la arquitectura de la plataforma de la compañía, pero para los que no sabéis por qué, dejadme que os lo explique en un artículo cortito que va a hacer que lo entendáis e una forma muy sencilla.

Esta pregunta que os hecho en el título la podías responder sin necesidad de que yo escribiera este artículo, ya que si vas a cualquier lugar de

Internet lo vas a encontrar de una forma u otra. Podéis preguntarle a cualquier buscador de

GenAI, y si no os contesta que es

Cloudflare, entonces es que no funciona y tienes que cambiar de buscador.

Como os he dicho, esta información es fácil de conocer, y cualquier CISO de una organización que tiene claro que perder su puesto de trabajo por que la solución AntiDDoS que ha implantado no proteja suficientemente sus activos, probablemente tiene Cloudflare como protección. Las grandes empresas digitales en Internet que basan sus ingresos en modelos de suscripción SaaS, pero la mayoría de los e-commerce que vemos hoy en día.

Intensidad de los Ataques DDoS

La primera de ellas es la virulencia e intensidad de los Ataques DDoS que tenemos hoy en día, donde en Cloudflare se han detectado ataques de hasta 29,4 y 29,7 Tbs, que seguro que es un tráfico mucho mayor que el que soporta la conexión a Internet de todos los servidores expuestos en la red.

Y estos dos últimos han sido en este mes de Octubre, e indica que esto no va a parar, sino que va a seguir creciendo en intensidad. Así que, si tienes un activo en Internet que es la fuente de tus ingresos, y no estás protegido contra estos ataques que se ejecutan a nivel mundial, la cosa pinta mal.

El Edge como Superficie de Exposición

El segundo punto importante de por qué las

soluciones AntiDDoS de Cloudflare son capaces de mitigar estos ataques se basan en varios conceptos que tienen que ver con el diseño de la plataforma en el

Edge de

Cloudflare, que desde el inicio está pensada para dotar de

Seguridad y

Alto Rendimiento a todos los servicios de

Internet. ¿Cómo? Pues sencillo, con una red global de nodos en el

Edge que forman una única plataforma.

Como podéis ver en la imagen, en Julio de este año, la capacidad de tráfico en el Edge que soporta la red de

Cloudflare es de

405 Tbps, gracias a tener una red distribuida por más de 330 ciudades en el mundo en más de

120 países, lo que hace que tenga

3 veces más capacidad en el Edge que la suma de todos los otros proveedores AntiDDos. Pero es que está conectado a más de

13.000 redes directamente para lograr la distribución de tráfico más rápida en el

Edge posible. Y es que la plataforma de

Cloudflare tiene el Doble de Puntos de Presencia en Edge en el mundo a la suma de todos los demás proveedores. Vamos, Cloudflare es el "

Big Gorilla" en el

Edge.

Pero la magia final es que es una única plataforma mundial, que cuando detecta un ataque de

DDoS, este es distribuido tanto en origen como de manera coordinada, para evitar que se pueda tumbar un

PoP, haciendo que todos los nodos colaboren en las distribución del ataque. ¿Cómo? Pues gracias primero a la gestión de manera global del tráfico, y en segundo lugar, gracias al diseño de la

red AnyCast de Cloudflare.

Una red Anycast para distribuir la superficie en el Edge

Cuando un servicio está publicado en Cloudflare, su dirección IP está distribuida de forma Anycast, o lo que es lo mismo, está en todos los nodos del Edge. Cuando un cliente se quiere conectar a esa dirección IP, la dirección está publicada en el nodo más cercano a la persona. Es decir, que las 12.000 redes a las que está conectado alguno de los PoP de Cloudflare, cada cliente tiene a unos 20 ms la dirección IP que busca, porque está en el nodo más cercano a él, igual que está en el resto de los PoPs.

¿Y qué efecto tiene en la protección

AntiDDoS? Pues sencillo, supongamos una botnet que controla millones de dispositivos en Internet, y son utilizados para hacer un

Ataque de DDoS contra una dirección

IP de

Internet. Este tráfico de ataque tendrá muchos orígenes distintos, y vendrá desde muchas redes distintas, así que si la dirección

IP es una dirección

IP Anycast en la plataforma

Edge de

Cloudflare, cada parte del tráfico de ataque se gestiona en un nodo diferente.

Divide y Vencerás en la protección por diseño.

Después, si se diera el caso de que hay mayor impacto en un nodo en concreto del PoP, la gestión global de la red permite que parte de este tráfico sea redirigido a PoPs más cercanos sin pararse a limpiarlo, con lo que se el análisis del tráfico y su limpieza se comparte entre nodos más descargados. Y mientras tanto, el tráfico legítimo que ha sido limpiado es enviado correctamente al servicio que sigue funcionando.

Estas

características únicas de la plataforma de Cloudflare le permiten a cualquier sitio de Internet protegido por los servicios AntiDDoS tener una superficie mundial de defensa. Y la magia se produce ya cuando, desde una de las herramientas de seguridad de la plataforma, ya sea

WAF, DLP, Cloud Access Security Broker, Bot Control, AI Audit, e-mail Filtering, Content Filtering, etcétera, da igual la que sea, la configuras, la aplicas, y en segundos está distribuida en todos los

PoP del mundo. Único.

¡Saludos Malignos!

Soy

un usuario activo de Linkedin, pero hace mucho que no puedo procesar todos los mensajes y peticiones de contacto. Las comunicaciones profesionales las moví a

mi buzón público en MyPublicInbox, y el límite de posibles conexiones de contacto es de

30.000. Eso sí, puedes seguir creciendo en seguidores, pero el número de contactos directos está limitado.

Figura 1: OSINT - Cómo encontrar personas en LinkedIN usando

el buscador de fotos de Google con atributos "Cognitivos"

Yo tengo automatizada la respuesta a todas las peticiones de conexión, que prefiero dar una explicación de por qué no acepto la conexión o no contesto los mensajes, pero

sí que soy un usuario activo de Linkedin donde comparto, leo bastante, comento y reposteo.

Además, de vez en cuando, tengo que localizar a una persona que he conocido, que me han dado de referencia, o que por algún motivo quiero saber exactamente quién es.

Cuando la conozco físicamente, o tengo una fotografía, en lugar de usar el buscador de Linkedin uso los buscadores, que me permiten localizar a la persona sin que les deje registro de que yo he visto su perfil, ya que puede que lo haya visto por error, así que me aprovecho de los buscadores de imágenes.

El asunto es que puedes buscar por fotografías en LinkedIN usando el buscador de fotografías de Google, y localizar a un persona, y con el avance e la IA, las fotografías están descritas con Cognitive Services de Visión Artificial, así que puedes hacer cosas muy chulas.

Figura 5: Buscando a John Smith en Linkedin

Por ejemplo, supongamos que quieres buscar a John Smith en Linkedin, pues usando una sencilla búsqueda como podéis ver en la imagen anterior sale un buen número de perfiles públicos con fotografías permitidas para ser públicas más allá de Linkedin. Pero podemos modificar la búsqueda usando atributos visuales y metadatos, por ejemplo.

Figura 6: John Smith con gafas

Supongamos que la persona que buscamos tiene gafas, pues pedimos eso en el buscador de fotografías, y nos saca cuentas y fotografías públicas de personas en Linkedin con gafas. Fácil. Y lo mismo podemos hacer con algún otro atributo cognitivo, como por ejemplo la edad.

Figura 7: John Smith de más de 60 años

Tal vez aparezca gente que parece que tiene menos - puede ser - la búsqueda no tiene por qué ser perfecta, pero como véis sí que te permite afinar usando esas características. E incluso por el tipo de ropa con que aparece en la foto.

Figura 8: Jonh Smith con chaqueta negra

Siguiendo con la búsqueda, puedes utilizar algunos elementos muy singulares, como por ejemplo buscar por un "hat" para ver qué perfiles de John Smith salen con una foto que tenga un sombrero. El resultado es curioso y funciona.

Figura 10: John Smith con "hat"

Yo lo he querido probar también buscando los atributos de la empresa, y el resultado es bastante bueno. Por ejemplo, si buscas por "José María Alonso" en el buscador de imágenes de Google para localizar los perfiles de LinkedIN, no sale el mío.

Figura 11: José María Alonso en Linkedin

Pero si añades el nombre de la empresa,

Cloudflare, podéis ver cómo automáticamente sale mi perfil el primero, con lo que sabiendo unos pocos datos puedes localizar el perfil de

LinkedIN correcto.

Figura 12: José María Alonso de Cloudflare

En ninguno de estos casos hemos tocado la cuenta de Linkedin, así que los perfiles que has buscado no sabrán que tú los has buscado. No aparecerá en las estadísticas de su cuenta, y te ahorrarás que se pregunten el porqué los estás buscando. Aunque sea para algo bueno.

¡Saludos Malignos!

Hoy estaba repasando mis feeds antes de entrar a una sesión, y me he topado con el mensaje de

Sam Altman en Twitter/X hablando de los controles de Salud Mental, para proteger a los usuarios que puedan sufrir problemas de "

Delusions", algo que ha generado mucha controversia en el pasado. De hecho,

GPT-4o añadió estos controles no hace demasiado, debido a que algunos habían creado dependencia emocional y llegado a cometer un suicido.

Figura 1: Grown-up Mode de ChatGPT.

Podrá ser utilizado para Gore y Erotismo

Sin embargo, es cierto que los modelos MM-LLM están empezando a dar soporte a la industria del erotismo, la pornografía, y estos controles están haciendo que OpenAI se quede fuera de este mercado, que por otro lado, siempre ha sido de los más lucrativos en Internet.

Con estas restricciones,

ChatGPT está totalmente fuera de esta industria, porque como se puede ver en el ejemplo de los

Guardrails de ChatGPT de control mental, este tipo de conversaciones en las que se genera un contenido explícito están totalmente prohibidas.

Figura 5: Probando a generar contenido erótico en ChatGPT

Ahora

Sam Altman ha anunciado los cambios que vendrán relativos a estos controles, dejando claro que si alguien es adulto y quiere que se le hable con un adulto, no existirán estos controles, como podéis ver en su mensaje en su cuenta de

X.

Por supuesto, también el modelo ha añadido otra serie de controles, que van más a detectar los problemas mentales con otros controles, y poder permitir los comportamientos personalizables con ChatGPT. Esto es lo que se llama el Grown-Up Mode, y por lo que sabemos, según nos cuenta ChatGPT.

Figura 7: Grown-Up mode según ChatGPT

lo que le permitirá competir en la industria, no solo del contenido adulto, sino de entretenimiento personalizado, o de esos humanos digitales que acaban cayendo en el "Unncany Valley" que tanto preocupa a muchos.

Estos cambios podrán ser activados por los desarolladores, en el llamado "Grown-up Mode" o modo Adulto, donde se permitirá la generación de contenido Gore - mira que me veo y me leo yo historias de Zombies -, y contenido Erótico. Eso sí, seguirá habiendo protecciones para uso peligroso como DeepFakes o Revenge Porn, que eso son otras cosas.

DeepFakes, Revenge Porn, Radicalización

La

IA permite hacer muchas cosas que no son buenas. Y con la generación de contenido indistiguible para los humanos, es posible hacer mucho daño a personas y sociedades. De todo esto os hablé con preocupación en el artículo de "

Sora2: Scroll Infinito, Advertising, Propaganda, FakeNews y la Nueva Educación". Es el mundo que tenemos que vivir, y no sé si estas preocupaciones nos van a tensionar mucho más día a día, y hacer que la frecuencia de movimiento del péndulo de un lado a otro sea cada vez más radical. Veremos, que hace poco hablaba de

qué usos malos dan los malos a los modelos de OpenAI, y esto va a ir

increccendo. No sé si las sociedades estamos en

Grown-Up Mode aún.

¡Saludos Malignos!

¿Visteis el artículo de hace un par de domingos sobre

SUNO, aquí en

El lado del mal? Sí sí, aquello tan divertido sobre

"Millia Vanillia": La "why-not" Cover Band de SUNO AI. Pues para mí fue todo un revulsivo. ¿Qué mal suena, eh? Exacto. Hola, soy

María.

Figura 1: ¡Reto! Humano contra SUNO.ç

Rompiendo cascarones (primeros pasos)

La voz que regresó del pasado

Una película digitalizada desde

Super-8. Un póster taurino, una mesa de fiesta rural, copas que tintinean. Y de pronto, una voz. Una voz cálida, vibrante, que parece llegar desde otra dimensión.

—El abuelo —, me dijo mi padre.

No teníamos ninguna grabación suya. Hasta ahora. Y mientras lo escuchaba cantar “

La suegra”, me invadió la sensación de que algo se acababa de encender. Como si una corriente invisible me uniera a él, saltando generaciones y formatos de audio.

Y sin saberlo, su increíble voz de bajo-barítono me confirmó que sí, que voy por el camino correcto en el desafío que comencé meses atrás: mi reto “

Humano contra SUNO”.

Figura 2: José Antonio Gómez Elorz canta “La suegra”y “Adiós trigueña”. Es mi abuelo ♥

Atención a la fecha de la grabación, sale al principio abajo a la derecha:

17 de junio de 1989. Ese mismo día un niño con mirada inteligente y camiseta de

Metallica cumplía

14 años.

¿Cómo comenzó esta historia?

Retrocedamos al

4 de Junio de este año 2025.

Dr. dr. Maligno publicó en

El lado del mal (¡gracias!) mi primer artículo sobre música generada con

IA: un experimento

en el que me enfrenté a SUNO, para ver quién tiene más aptitudes musicales. Y perdí miserablemente, claro. ¡Pero atención! Porque además linké un vídeo “

extra bonus” abajo en comentarios: si lo viste, también sabrás que ese día inicié mi reto personal. Pero esta vez de verdad.

Figura 3: El vídeo “extra bonus” que añadí en comentarios en el artículodel 4 de junio. Celia y yo no nos parecemos en nada, ¿a que no? XD

Como ves, este vídeo es una grabación casual de algo que estaba sucediendo en el momento: ese mismo fin de semana, mi colega

Celia Jiménez Rompinelli estuvo... ¡Cantando de verdad! ¡¡En un garito!! ¡¡¡Con una banda!!! Casi muero de envidia. Es algo que yo jamás podría siquiera plantearme, por mi ineptitud vocal total.

Millia Vanillia, el déjà vu maligno

Tras este intenso verano de

2025 que a algunos nos ha vuelto la vida del revés, este domingo

5 de Octubre dr. dr. Maligno publicó su divertidísimo artículo

"Millia Vanillia": La "why-not" Cover Band de SUNO AI, donde podéis leer un diálogo glorioso entre

Chema Alonso y su amigo (¿

Krespo?), acerca de una hipotética banda real cuyo objetivo sería tocar en directo canciones previamente compuestas con

IA. Sí sí, una idea muy original guapitos de cara... ¡Ha!

Fíjate cómo será la cosa, que mi amigo

Gerard Fuguet al principio pensó que el artículo lo había escrito yo. Supongo que por el título, por el tema... Pero sobre todo por los huevos con aceite y limón :P

Cuando vi el artículo, mi primer pensamiento fue “

grrr, los chicos mayores juegan sin mí”. Pero me lo tomé como una provocación positiva.

Dr. dr. Maligno tiene formas extrañas de azuzarme... Y lo entiendo, porque yo también tengo formas extrañas de entrar al trapo.

Figura 4: “Grrr, los chicos mayores juegan sin mí”... Toma revulsivo.

Lo peor es que el artículo es tan bueno que no podía ni enfadarme. Pero me dejó claro que había llegado el momento de salir del modo silencioso y contar que llevo trabajando en esta idea desde junio.

Por eso escribo este artículo hoy. Para compartir mis avances, mis miedos y, sobre todo, algunas de las muchas coincidencias tan locas que van apareciendo por el camino.

La oveja negra del coro

Antes de seguir, necesito confesar algo: toda esta historia tiene un punto de revancha personal. De pequeña en el colegio de monjas me ponían a cantar con los chicos porque mi voz era demasiado grave. Las niñas se reían y, tras unas cuantas sesiones de vergüenza acumulada, mi profesora les dijo a mis padres:

—María no tiene aptitudes para el canto.

Y hasta ahí llegué.

Figura 5: el estilo gráfico de esta imagen generada con Grok me

recuerda a los clásicos Hidden Object Games de portales casual

como Big Fish o Game House. Perdón que me desvío del tema XD

Pero cuando durante este mismo año

2025, a mis

47, escuché

mi propia voz clonada por SUNO, perfecta, afinada y obediente, sentí una punzada extraña: esa voz es la mía, pero no soy yo. Creo que ahí nació el impulso de reconquistarla...

Pero ¿cómo? Os dejo como muestra la canción con la que comencé este reto, “

Chica de Downtown”, con mi voz clonada. No soy yo la que canta, aunque parece totalmente mi voz:

Y ahora viene lo que no pensaba contar todavía. Lo voy a cascar sin más. Me he apuntado a clases de técnica vocal. Sí, sí, de verdad. Con

Eduardo Laher, ni más ni menos. El mismo que —atención a la jugada porque esto yo no lo sabía— fue profesor de canto de mi padre… Cuando murió mi abuelo.

Eduardo Laher es un cantante lírico de amplísima formación y trayectoria; para que os hagáis una idea, fue alumno directo de

Alfredo Kraus. Wow. Pues

Eduardo me lo dijo muy claro el primer día:

—Tu bloqueo no es físico, María. Es mental.

Según me dice

Eduardo, no es que mi voz no sepa: es que mi cabeza no deja. Ese miedo antiguo —el del coro del colegio, las risas, la sentencia de “

no tienes aptitudes”— se había quedado viviendo gratis en mi cerebro.

Ya lo ves: ahora mi desafío consiste en salir del cascarón. Si habéis ido leyendo alguno de mis artículos en

El lado del mal, sabréis que llevo aquí un año. En cada artículo que he escrito he ido dejando atrás un pedacito de lo que llamo mi “

infancia tecnológica”. O lo que es lo mismo, mi antiguo

mindset, asociado a

software basado en algorítmica tradicional “

AI free” (como si eso existiera XD).

Paralelamente,

el chat público de El lado del mal en MyPublicInbox está siendo mi

Jardín de Falerina. Mis amigos del

chat ya están avisados, ya les hablé de mi abuelo

José Antonio en un

.txt, ya se ven venir que estoy digievolucionando. Yo les digo que hay cascarones que tengo que romper... Ellos lo ven y me apoyan, incluso cuando les troleo en plena cara. Me siento súper querida. Gracias chavales ♥

IA, ancestros y milagros cotidianos

Y aquí llega lo verdaderamente loco: todo esto comenzó por una

IA. Por

SUNO, que me devolvió una voz que no sabía que tenía. Por

dr. dr. Maligno, que sabe azuzarme picándome de revés, como con su

Millia Vanillia. Y por esa red invisible de personas, ideas y coincidencias que tejen los nuevos tiempos.

Así que me pregunto... ¿Y si en el fondo la

IA tuviera la capacidad de despertar nuestras propias habilidades cognitivas? ¿Y si al entrenarla, ella también nos entrenara a nosotros? ¿Y si, de alguna forma, la tecnología pudiera reactivar en nuestra mente talentos dormidos, reconectar linajes, fortalecer vínculos familiares o abrir nuevas aventuras de superación personal?

Locura total, lo sé. Pero a veces fantaseo con el día en que miremos atrás y los sellos de

“hecho con IA” / “hecho sin IA” ya no signifiquen nada... ¿Te imaginas?

Stay tuned ¡pero dadme tiempo! XD

No prometo nada. Los humanos aprendemos despacio, pero sentimos a lo grande. Y aunque tarde mil años en afinar una nota, ya he ganado algo: he vuelto a escuchar la voz de mi abuelo… Y la mía propia empieza a asomar.

Quizá nunca llegue a cantar ni la mitad que mi abuelo. Quizá nunca pueda igualar a

SUNO. Pero esta vez, al menos, no pienso quedarme callada... ¡Aunque los chicos mayores sigan pasando de mi cara, ea! XD

Seguiré adelante con todo, pero sin presión. Desapegada del resultado. Como dirían los

Rolling Stones: “You can’t always get what you want”.

Gracias de corazón. Nos vemos

en mi buzón de MyPublicInbox y en

el chat público de El lado del mal, donde seguiremos rompiendo cascarones entre todos con humor, curiosidad y papel de aluminio a mano

=^_^=.

Todos conocemos el inmenso prestigio que tiene ganar un Premio Nobel por contribuir

al avance de la ciencia

. Pues bien, este año, John Clarke, Michel H. Devoret y John Martinis han sido los que han experimentado en primera persona la emoción de recibir este galardón en un campo tan

apasionante como el de la Física, que era el que tanto anhelaba el personaje de

Sheldon Cooper en la famosa serie de

The Big Bang Theory-.

Cuando esto sucede la pregunta principal que todo el mundo se hace es, ¿en qué consistió su trabajo? Pues bien, entre los años

1984 y

1985, estos científicos realizaron una serie

de experimentos para traer la cuántica a nuestro mundo. Para entenderlo, visualicemos que

existe otro mundo distinto a nuestro ”

mundo normal” llamado ”

mundo cuántico”, un lugar

donde ocurren cosas que parecen imposibles.

Por poner un ejemplo gráfico, en ese

Mundo Cuántico una pelota podría atravesar una

pared como si tuviera un túnel secreto. A este fenómeno lo llamamos

Efecto Túnel Cuántico. Y como os imaginaréis ha sido motivo de tantas y tantas películas de ciencia ficción sobre el tema.

Hasta entonces, se creía que estos fenómenos solamente ocurrían a escalas extremadamente

pequeñas, con partículas como electrones o fotones. Sin embargo,

Clarke,

Devoret y

Martinis lograron reproducir este ”

truco” del

Túnel Cuántico en aparatos de mayor tamaño.

¿Cómo lo hicieron?

Usaron un circuito eléctrico con millones de electrones y, mediante

superconductores, consiguieron que todos se comportaran como si fueran uno solo, como

si estuvieran ”

condensados” en una única entidad.

Este ”

condensado” conservaba las propiedades del mundo cuántico, pero a una escala mucho

mayor y utilizando algo tan cotidiano como la corriente eléctrica. En su experimento,

midieron el voltaje generado al colocar una fina capa aislante entre dos superconductores. El aislante actuaba como la ”

pared”, y la corriente eléctrica representaba a la ”

pelota” que

intentaba atravesarla, reproduciendo así el efecto túnel en un sistema macroscópico.

Este experimento está

muy bien explicado por Cuentos Cuánticos, que ha hecho un vídeo de una hora detallando todo este trabajo, de una manera muy clara y didáctica, así que te si te interesa este tema, más que recomendable que lo disfrutes.

Figura 6: Nobel de Física 2025 explicado por Cuentos Cuánticos

Lo más sorprendente fue observar que los millones de electrones tenían cierta probabilidad

de atravesar colectivamente el aislante hacia el otro superconductor, o de permanecer íntegramente en el primero. Es decir, el sistema podía encontrarse en dos estados

superpuestos a la vez, una especie de ”

gato de Schrödinger” en la vida real, pero sin necesidad

de recurrir al hipotético ejemplo de la caja y el veneno.

Seguramente esto os ha sorprendido, y alguno de vosotros incluso puede que os preguntéis: ¿Para qué sirve todo

esto? ¿Por qué es tan revolucionario como para merecer un

Nobel? La respuesta es que estos

experimentos sentaron las bases de la tecnología con la que hoy se construyen los ordenadores

cuánticos más avanzados.

Al igual que un ordenador clásico utiliza bits para realizar sus operaciones, un ordenador

cuántico emplea qubits, que son, en esencia, versiones controladas de ese ”gato de

Schrödinger”. Los más utilizados son los qubits superconductores, y se basan precisamente

en la unión de dos superconductores con un aislante, tal como estudiaron Clarke, Devoret y Martinis.

En resumen, este Nobel no es solamente un reconocimiento a una contribución pasada, sino también

un mensaje claro de la Academia: la revolución de la computación cuántica está en marcha,

y sus avances podrían cambiar nuestra forma de entender la tecnología. Probablemente,

este sea el primero de muchos galardones en este campo, porque cada vez vemos más claro

el potencial de esta disciplina. La cuántica ya está en nuestro mundo, y ha venido para

revolucionarlo todo.

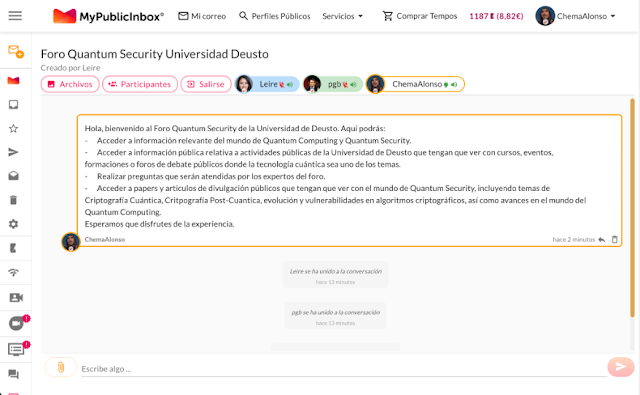

Foro de Quantum Security & una novela de Físicos cambiando el mundo

Y si te gusta esta historia,

el libro de "Un verdor Terrible" escrito por Benjamín Labatut pone en forma novelada a la ciencia y los científicos del siglo XX en el centro de las tramas, contando las aventuras, peleas, dudas y destrozos de ese siglo convulso con la llegada de la Mecánica Cuántica, la evolución de la Física, la Matemática y su efecto en la Ciencia de la Computación, entrando de lleno en las Armas Químicas, Biológicas, la Bomba Atómica y los Computadores, gracias al trabajo de grandes genios, para acabar en la era de la Inteligencia Artificial al final del segundo volumen, llamado "

Maniac". Para disfrutar su lectura.

Periódicamente el equipo de seguridad de

OpenAI publica un informe con las cuentas que han estado utilizando sus modelos de manera maliciosa. En estos informes nos podemos encontrar campañas trabajadas con

Inteligencia Artificial del mundo del

cibercrimen, operaciones de

ciberespionaje, o automatización de campañas de propaganda política por grupos de interés con intereses de dudosa bondad.

A mí siempre me gusta repasarlos con cuidado para ver qué están haciendo los malos con la

Inteligencia Artificial que tenemos hoy en día, que alguna vez - si no muchas - me sorprende lo que están tramando. En este caso, tenemos el informe de

Octubre, titulado: "

Disrupting malicious uses of AI: an update" y que puedes leer aquí mismo.

Como podéis ver en el índice, el documento cubre varios casos de estudio que tienen unas características diferentes, pero en este caso hay tres "

Cyber Operation", una hecha en

Ruso y otra en

Koreano, y, además, como vemos un poco más abajo una operación proveniente de la

República Popular China. Todos al día del mundo de

Hacking con IA para hacer sus operaciones.

Como podéis ver, en el informe los investigadores han descrito las acciones que han estado siendo realizadas por esta cuenta junto con las tácticas de

MITRE ATT&CK ATLAS, que ya recoge todas éstas de manera codificada para poder estudiar y proteger mejor los sistemas.

La segunda de las operaciones descrita, que ha sido desarrollada utilizando el idioma Koreano, ha estado trabajado la creación de una Botnet usando RAT (Remote Administration Tool), y haciendo con Inteligencia Artificial las piezas necesarias para todo ello, incluida la recolección de credenciales una vez instalada, y los mensajes para las campañas de Phishing usando HTML para ello.

Como punto especial de esta operación, está todo el trabajo que han estado pidiendo a la

IA para que

funcionara en sistemas MacOS, y para que el malware de la

RAT pudiera realizar las operaciones habituales de robo y transferencia de criptomonedas.

La tercera operación, que tiene que ver con la

República Popular China, hace referencia a cuentas asociadas a los grupos cibercriminales ya identificados como

UNK_DROPPITCH y

UTA0388, que están haciendo campañas de

phishing y

malware masivas. Sus cuentas en

ChatGPT han estado utilizando los modelos de

OpenAI para realizar un número de actividades diversas, que tenéis descritas y catalogadas con sus

Tácticas en MITRE ATT&CK ATLAS.

Además de estas operaciones de grupos organizados, en el informe se recogen otro número de cuentas haciendo diferentes tipos de operaciones de

ciberestafas, y de campañas de propaganda utilizando las capacidades no solo de

ChatGPT sino también de los modelos de vídeo, como

SORA2.

En la primera de las campañas, puedes ver cómo se han estado generando mensajes de Phishing enviándolos por SMS en campañas de Smishing, tal y como se aprecia en las siguientes capturas que acompañan al informe.

La siguiente campaña descrita en el informe tiene que ver con la propaganda de STOP NEWS, donde han estado haciendo uso de los modelos para generación de vídeo de manera intensa para que fueran utilizados en redes sociales y lograr la viralización de Fake News.

Este trabajo, como se puede ver en el informe ha sido detallado, y han estado creando, editando, expandiendo y traduciendo los audios al francés para logra llegar a las objetivos y personas adecuadas. Este es un vídeo creado, dividido, expandido y generado en francés.

Las últimas operaciones descritas se parecen más a las anteriores, donde vemos el uso de ChatGPT para generar textos en redes sociales en publicaciones automáticas hechas por bots, ya sea con testimonios falsos, o con la viralización de DeepFakes construidas para crear Fake News.

Conclusiones

El uso de la

IA para cosas buenas tiene montones de ventajas y utilidades. Pero también las tiene para las cosas malas, así que no vamos a ver reducirse el uso cada vez más intenso de la

IA por

cibercriminales,

ciberespias, o personas con malas intenciones. Es lo que tenemos. Y a ti, si te interesa la

IA y la Ciberseguridad, tienes en este enlace todos los

posts,

papers y charlas que he escrito, citado o impartido sobre este tema:

+300 referencias a papers, posts y talks de Hacking & Security con Inteligencia Artificial.

¡Saludos Malignos!

Hoy os quiero hablar de un paper que me ha llamado mucho la atención, pues aparte de ser una "Idea Loca" de verdad, la verdad es que es súper hacker y mola todo. Se trata de convertir el ratón óptico con el que haces clic a los iconos en tu escritorio, en un micrófono para grabar las cosas que dices delante de él. A priori suena a locura, pero el trabajo es minucioso e ingenioso, y merece la pena prestarle atención.

Como podrás ver en el artículo que te acabo de dejar enlazado en la imagen anterior, los investigadores trabajan con la idea de que la estructura de un Mouse es muy similar a la estructura de un Micrófono, tal y como describen en la siguiente imagen.

Como se puede ver, la fuente de audio que afecta al diafragma de un micrófono, afecta de igual forma a la superficie que vibra cuando se mueve el ratón y que genera el cambio en el sensor óptico. Cambia que el análisis de ese cambio de luces en el ratón se transforma en una señal digital de desplazamiento, mientras que en un micrófono es una señal de audio de Hi-Fi. A partir de este punto, el resto inicialmente es trabajo para los Makers y amantes del Hardware Hacking.

El esquema que presenta el ataque es el que se ve en la imagen siguiente. La voz de una persona genera una vibración en el ratón óptico que se transforma en micro incrementos en el desplazamiento del ratón, tan pequeños que son despreciados por el sistema operativo en movimientos reales, pero la señal llega hasta el driver del ratón.

A partir de ese momento, si un atacante es capaz de conseguir acceder a esa señal del ratón enviada al

software del ratón, que se usa entre otras cosas para calibrar la sensibilidad del ratón, el atacante puede procesar la señal con técnicas de

Machine Learning para reconstruir la señal de audio que generó los micro-movimientos, y con un modelo entrenado, reconocer patrones de palabras que han sido dichas.

El proceso de este ataque, al que han llamado

Mic-e-Mouse es muy ingenioso, ya que primero aprovechan para hacer una detección de la señal de ruido de fondo, calibrando durante un tiempo cuáles son las señales que hay que quitar, usando un

Filtro de Wiener, y luego pudiendo separar la señal a capturar con el mensaje de voz que se quiere reconocer. Cada uno de los sensores óptico son distintos, y traen defectos diferentes, por lo que es necesario hacer esa calibración con el

Filtro de Wiener para asegurar el funcionamiento del sistema.

Después, el ratón transforma los cambios en en el sensor óptico con

Transformadas de Furier que ayudan a precisar los cambios en los sensores a lo largo del tiempo, en movimientos, que después son pasados por un filtro en el

firmware del ratón en una señal de incrementos de movimiento a lo largo del tiempo, de la posición

X y la posición

Y, que es enviado al equipo, tal y como se ve en la imagen siguiente.

Esas señales se pueden conseguir del software del ratón sin necesidad de tener que instalar un driver en el sistema operativo, ya que los ratones de alta precisión permiten acceder a las señales de movimiento que generan a aplicaciones, y por tanto se puede procesar para otros propósitos más allá de mover el cursor del ratón.

Estos datos de incrementos de tiempo, X e Y pueden acabar en bases de datos en servidores de juegos, servidores web o de telemetría, y cualquiera que tenga acceso a ellos puede procesarlos para extraer los impactos de las voces en ellos, Por supuesto, no es trivial, ya que las señales de voz generan diferentes incrementos en función del ángulo de impacto de la onda de audio generada, como explica este gráfico.

Pero en cualquier caso, probando las diferentes posibilidades, se puede procesar la señal. En la imagen siguiente hay cuatro gráficas que explican bien el proceso. Como se puede ver en la primera gráfica a) hay tres señales capturadas. La señal amarilla es la señal de color amarilla es la que se puede calcular como señal ruido gracias a la calibración inicial, la señal verde es la capturada y generada con la captura del sensor del ratón (en base a los datos de incrementos), mientras que la señal azul es la señal real de la voz emitida al lado del ratón, y hay una clara correlación entre ambas.

En la gráfica

b) se ven tres tipos de señales auditivas sintéticas fijas, en dos tonos diferentes fijos y uno incremental, que generan un espectrograma de señal de audio como se ve en la gráfica

c). Y la última, es una señal de audio capturada por el sensor con una frase en un entorno ruidoso, que es lo que hay que procesar. Como se ve en la imagen

a) y

c) las correlaciones son claras, y si existen esas correlaciones, se puede entrenar un algoritmo de

Machine Learning para reconocer los audios.

Habiendo comprobado esto, la PoC de Mic-E-Mouse se hizo con cuatro ratones ópticos del alta sensibilidad, para estudiar los resultados en diferentes entornos. Estos ratones se configuraron en el entorno que tenéis arriba, para recoger datos. Con el objetivo de hacer las pruebas mejor, veis que se ha construido una caja de aislamiento sobre la que poner el ratón óptico, para poder ejecutar el ataque en un "escenario ideal", poder medir bien las señales de ruido, y sacar conclusiones sobre las que extrapolar un ataque real.

La última parte del ataque, es aplicar

Reconstrucción de la Señal de Audio con

Speech Reconstruction Models y el

Reconocimiento de Palabras (y dígitos) usando

Speech Keyword Classification Models Machine Learning, y para esto se usan dos algoritmos diferentes. El primero intenta reconstruir la onda de audio con una arquitectura similar a la que utiliza

OpenAI Whisper a partir de los incrementos temporales de

X e

Y usando un

Neural Filter. Y el resultado es una reconstrucción de un espectrograma de audio más que válido con el proceso completo.

Entrenado el modelo y probado con diferentes datasets que contienen dígitos, palabras y frases en inglés, el resultado es más que prometedor, con unos ratios de hasta más del 60% en algún dataset. Pero claro, estos resultados varían mucho dependiendo de la superficie donde esté el ratón, el tipo de ratón óptico, el ruido de ambiente, el volumen de la voz, la frecuencia de pooling the ratón, etcetera.

Por supuesto, este ataque de

Mic-E-Mouse hoy parece difícil de automatizar masivamente y con éxito, pero lo que demuestra este estudio es que, a medida que aumenta la precisión de los ratones ópticos, que aumenta la frecuencia de

pooling, y que aumentan la calidad de los algoritmos de

Machine Learning, esto es un ataque más que posible, si no para grabar toda la conversación, para reconocer palabras, números, fechas, etcétera.

¡Saludos Malignos!

Hoy sábado me he levantado pronto para escribir mi artículo, y me he enganchado a revisar la

lista de vídeos de la pasada DefCON 33 que acaban de ser publicados. Solo revisar los títulos ya me ha llevado tiempo, pero es que elegir cuál metía en mi lista o no para revisarlos después también me llevado unos minutos por vídeo, y al final he terminado con una selección de

12 conferencias que me quiero ver.

Y cuando he terminado, he dicho: "Vaya, me he hecho una temporada de una serie de Superhéroes". Así que voy a tener que aparcar las que estoy viendo yo ahora, que son cosas de Marvel, Disney, DC, Star Wars, y cosas así que tengo aún pendientes de terminar.

Veo muy pocas horas de entretenimiento en forma de pantalla. Series o películas de televisión, es algo que me roba como mucho 30-40 minutos al día, que tengo muchos intereses, y tengo que sacar tiempo para leer algún cómic o algún libro, además de de los posts que tengo marcados en el RSS con algún paper, artículo o algo de tecnología.

Lo creáis o no, esa parte no es trabajo para mí. Es mi ocio. Así que a pesar de que dedico muchas horas al día a la tecnología, no es lo que yo consideraría trabajo. Y si encima es tu "

trabajo" pues mejor que mejor. Así que voy a aparcar la serie de

Marvel Zombies, la del

Pacificador, de

Tales from the Underworld, la de

Tron Uprising y

The Last of us, que son las que estoy viendo a ratitos pequeños, y me voy a ver la

Seasson 1 de DefCON 33.

Figura 4: Deepfake Image and Video Detection - Mike Raggo

Si eres de los que no entiendes que alguien se pase una semana metido en un hotel viendo conferencias de tecnología, y después se pase semanas probando cosas en casas, o revisando el material que no pudo ver en directo, nunca entenderás la pasión por la tecnología que nos mueve a muchos día a día. Esa que hace que nos sentemos a tomar un café y comience la conversación con: "¿Has visto el nuevo orquestador de OpenAI? ¿Has visto el nuevo trabajo de Agentic AI para Bug Bounty?"

Figura 5: Building a Malware Museum - Mikko Hypponen

Si eres de los que sí que tienes esa pasión, esas ganas de aprender tecnología, pues con estos

233 vídeos seguro que encuentra algo de material para hacer una

Seasson 1 de las buenas. Además, ahora con las traducciones automáticas de

Youtube, el idioma ya no es una barrera, así que palomitas, una bebida y disfruta el material, que además lo puedes ver en el salón con colegas que tengan la misma afición que tú.

¡Saludos Malignos!

Los que trabajamos en el mundo de la tecnología sabemos que como no nos forcemos a cuidarnos física y mentalmente podemos acabar teniendo problemas. Probablemente muchos de los que estáis leyendo este artículo habéis pasado momentos de exceso de sobrepeso, de dolores corporales, o de estrés mental que te deja hecho polvo durante muchos días. Sabemos que hay que cuidarse.

Hoy os traigo la entrevista que le he hecho a un tipo curioso,

Manu Palop, que tiene en su currículo haber pasado por

Apple y

Google - dos empresas en las que pasar los procesos de selección es muy complejo -, además de haber llegado a pesar

140 kilos, para luego bajar ¿

50 Kilos? y conseguir salir de ahí.

Me parecía interesante escucharle, así que le he hecho esta pequeña entrevista por si algo de lo que cuenta os es de interés, que yo que he estado bastante por encima de los 100 Kilos mucho tiempo en mi vida, sé lo duro y constante que es el trabajo que hay que hacer para mantenerse físicamente bien. Lo importante que es la actividad física y la salud mental para poder rendir brillantemente.

Además, ha escrito un libro que tengo que leerme contando su experiencia y cómo funciona su disciplina para poder mantenerse bien mental y físicamente, que como he dicho, las dos facetas nos son muy importantes.

1.- ¿Cómo acaba Manu Palop trabajando en Apple? ¿Y en Google? ¿Qué habías estudiado? ¿Cuál es tu historia?

Desde mi adolescencia siempre admiré a Steve Jobs, cuando me faltaba la motivación para algo me ponía en bucle su discurso en Stanford. Más tarde estudié Ciencias Empresariales pero todavía no tenía un propósito claro en la vida. Lo único que sabía es que quería tener estabilidad económica y a ser posible trabajar en una de las dos empresas de mis ídolos: Apple o Google.

Tras mucho esfuerzo, muchos procesos de selección y gracias a no conformarme nunca, a los 26 años ya había cumplido el sueño de trabajar para las 2. En Google estuve trabajando 11 años.

2.- ¿Cómo fue tu experiencia en estas dos empresas respecto a la tecnología?

Son empresas en las que, como empleado, te sientes muy bien tratado en todos los sentidos. Siempre he trabajado en los departamentos de ventas así que no estaba cerca del desarrollo de la tecnología, pero sí tenía acceso a probar las últimas novedades.

En Google tenían un programa de “dogfood” para probar internamente lo que desarrollaban y dar feedback antes de lanzarlo públicamente. Mi naturaleza curiosa hacía que yo me apuntara a probarlo TODO.

3.- En estas empresas están los que dicen que se cogen los “kilos de Google” o “kilos de Apple” por no tener hábitos saludables y mucha comida disponible… ¿A ti te paso?

Algo de peso sí gané pero mi problema venía de antes. Yo era gordo profesional jaja

De crío jugué al tenis al más alto nivel y siempre me sobraron 5 kilillos, pero fue dejar el tenis al entrar en la universidad… y llegué a pesar 140 kilos que mantuve durante 15 años de mi vida.

Pero está claro que el sedentarismo y la disponibilidad de comida en la oficina pueden llegar a ser un problema si no se tienen unos hábitos muy saludables, algo que yo no tenía en aquella época.

4.- ¿Y cómo conseguiste salir de ahí?

Toda persona con sobrepeso es consciente de que tiene que ponerse en forma. Lo piensa cada día pero se le hace muy difícil ponerse en marcha. En mi caso, tuve a mis dos hijos mellizos y eso me hizo el “click” que necesitaba. Por mí mismo no lo conseguía, pero por ellos sí me veía capaz.

Ahí empezó mi proceso de pérdida de peso. Han sido 5 años en los que he ido mejorando sin parar tanto en mi físico como en mi desarrollo personal y en mis conocimientos en la materia. El proceso me impactó tanto que decidí llevarlo más allá. Me certifiqué como entrenador personal, estudié nutrición, comencé a ayudar a personas con sus cambios físicos y desarrollé un método: el Método TEMIS.

Este método cambió la vida a tantas personas que decidí plasmarlo en un libro que ya está a la venta en todas las plataformas y librerías.

5.- Los informáticos pasamos muchas horas con la cabeza metida en la pantalla y el trasero en la silla. Y cuanto más cerca de producción o resolución de incidentes, más difícil lograr sacar tiempo para cuidarse.

Es un problema que va más allá de la profesión. Es un problema global. El 50% de la población española tiene sobrepeso u obesidad y en países como México o USA alcanzamos cifras del 70%. Y el problema no se queda ahí. El sobrepeso es uno de los principales factores de riesgo para la enfermedad cardiovascular que es la primera causa de muerte a nivel mundial. Así que se trata de cuidarse para vivir bien, pero también… para no morir.

Entender esto me hizo cambiar mi vida 180 grados y dejar mi trabajo en Google para dedicarme a tiempo completo a ayudar a personas a bajar de peso y recuperar su salud y autoestima. Pero por mucho que la vida nos lo ponga difícil, al final la decisión de cuidarnos es solo nuestra. Darse cuenta del problema como tú has hecho sería el primer paso. El segundo es ponerse en marcha.

6.- ¿Cómo afectan estos hábitos saludables al aprendizaje y al estudio?

Estos hábitos te cambian la vida por completo. Equilibran tu mente, te dan foco, agilidad mental…

Pero los beneficios siguen, verte bien en el espejo aumenta tu autoestima y tu seguridad en ti mismo. Yo no era consciente de ello hasta que, de repente, un día me di cuenta de que era más libre y tenía menos miedos. Esto lo noté mucho en el trabajo y en cómo me relacionaba con los demás.

7.- A mí me costó mucho quitarme los muchos kilos – casi 50 - de sobrepeso de malos hábitos de juventud, y a todo el mundo le recomiendo que haga deporte todo el que pueda y que coma bien, pero ¿qué le recomendarías a esos padres de familia informáticos que tienen jornadas largas de trabajo, y vida familiar intensa donde además tienen que formarse, viajar, o trasnochar para sacar trabajo?

Lo primero, enhorabuena. Quitarse ese peso de encima y mantenerlo no es nada fácil, y lo digo con la experiencia de haberlo vivido y de haber ayudado a más de 300 personas a lograr bajar de peso.

Mi mejor consejo para ellos es que se acostumbren a poner su ladrillo diario. Me explico. El primer paso es imaginarte dentro de 5 años en tu mejor versión. Debes construirla como si fuera un castillo, imagina cada habitación, cada pasillo, cada torre….

Pues bien, cada día tienes que poner un ladrillo para ir construyendo el castillo y que así, dentro de 5 años puedas lograr ser esa versión que anhelas. En mi caso, ese ladrillo diario lo pongo SIEMPRE nada más despertarme ya que las mejores decisiones se toman ahí.

Yo era de los que se dormían a las 2 am y se levantaban con prisas para todo. Pero si quieres construir ese castillo imponente debes hacer cambios difíciles. Ahora me acuesto a las 11pm y nada más levantarme lo primero que hago es hacer ejercicio y respirar.

8.- Ahora no estás en ninguna empresa tecnológica. ¿No te planteas volver a ella?

No está en mis planes. Pero no tanto por el sector sino porque no me planteo volver a trabajar para nadie. La razón es que tengo un propósito MUY ambicioso: Cambiar vidas. Y eso exige el 100% de mi foco y mi tiempo.

Antes pensaba que el objetivo de una vida y carrera exitosas era la libertad financiera pero más tarde me di cuenta de que el dinero sin propósito no servía de nada.

9.- Estar bien físicamente obliga para mí dos cosas. Tiempo, y estabilidad mental. Yo leo mucho para tener la cabeza fresca. ¿Algún consejo para reducir tensión en la cabeza?

Si solo pudiera destacar un hábito que me cambió la vida sería la respiración consciente. Se trata de una técnica para llevar a nuestro cerebro hasta el subconsciente donde aplicando neurociencia conseguimos modificar patrones de hábitos y conductas negativas.

Lo mejor es que la técnica es muy sencilla, solo hay que saber respirar (y salvo que estés muerto, sabes) y dejarse guiar por un profesional acreditado.Este tipo de respiraciones las aplico con mis clientes para cambiar creencias limitantes y desbloquear lo que les impide bajar de peso.

10.- ¿Crees que tener éxito profesional es más fácil si estás bien física y mentalmente? En tu caso… ¿notaste un deterioro profesional cuando fuiste dejándote de mantenerte saludable?"

No noté los efectos negativos del sobrepeso porque fue algo progresivo. Además, el cerebro está diseñado para engañarnos y esconder lo que nos hace daño. Pero ahora, en mi mejor versión mental y física, veo que el éxito profesional fluye sin esfuerzo. Siempre supero mis propias expectativas y logro metas con las que antes ni siquiera soñaba.

Desde la Antigua Roma sabemos que "Mens sana in corpore sano" es el pilar de una vida equilibrada. Mi forma de trabajarlos es a través de la respiración consciente y de mi Método TEMIS. ¿Ya sabes por dónde vas a empezar tú?

¡Saludos Malignos!

Hace unos meses os dejé el artículo titulado: "

Usar Deep Reasoning en GitHub para buscar ( y parchear ) Bugs en proyectos Open Source" donde hablaba de algo que parecía bastante evidente, que es utilizar, los modelos de

Deep Reasoning para lo que dice el título, buscar las vulnerabilidades, avisar de ellas en los proyectos

Open Source, para que quién se vaya a descargar el

software sepa qué bugs tiene, que el mantenedor del código lo pueda parchear, o que directamente haya una propuesta de parche hecha directamente por un modelo de

GenAI.

Es decir, que cuando se visita un proyecto OpenSource en GitHub u otra plataforma similiar, y el repositorio ha revisado ya todo el código y muestra a los usuarios que se los van a descargar si tiene vulnerabilidades conocidas o no, para que no te lo descargues o para que le llegue un aviso al mantenedor de que ese código debe ser actualizado o se marcará como inseguro.

Y finalmente que haga con

GenAI propuestas de código de parchear el proyecto automáticamente, como hace la plataforma

Plexicus, que está empujando

José Palanco, y que es una de las primeras soluciones profesionales que hace esto.

Figura 3: Plexicus parchea con GenAI los bugs

Ahora

Google ha presentado CodeMender, que utilizando esta misma idea lo ha estado usando para analizar y parchear código de proyectos

OpenSorce con un

Agente AI. Y si veis el proceso en el vídeo siguiente, el modelo es muy, muy, muy similar a lo que tenéis en el vídeo anterior.

Para que veáis cómo funciona

CodeMender, en la web se presentan un par de ejemplos. Este primero escanea el código razonando en busca de vulnerabilidades, de igual forma que yo os contaba en el artículo donde usaba

DeepSeek. En este caso, lógicamente, utilizando

Gemini.

En este caso, se pregunta qué sucede si no se sacan los elementos de la pila, lo que podría generar un error, como razona

CodeMender en la siguiente fase.

A partir de este momento hace un análisis detallado de cómo se gestiona la pila en este código, y comprueba que se puede producir una situación donde los elementos no salen de ella, tal y como se ve en la imagen siguiente.

Una vez que ha descubierto que ya hay una situación errónea no controlada en el código, comienza la fase de encontrar un parche correcto y proponerlo al código.

En este caso, el proceso de

DeepReasoning de

Google Gemini ha estado permitiendo que

CodeMender funcione en modo

Agentic AI evaluando todo el código para ver si descubre algún bug, pero también puede funcionar directamente para parchear un código que se sabe ya que tiene el fallo, como se ve en este vídeo.

Según el blog, durante los últimos

6 meses durante la construcción de

CodeMender, han estado analizando proyectos

OpenSource y el agente ha hecho

72 Security Fixes para proyectos populares, algunos de hasta

4.5 Millones de líneas de código.

Por supuesto, como decía yo en el artículo, esta es una herramienta perfecta también para los que tienen el mundo del

Bug Bounty: De Profesión "Cazarecompensas", que pueden encontrarse con premios descubiertos por estos modelos que te hagan la vida más sencilla.

¡Saludos Malignos!

Google acaba de presentar un experimento llamado "

Learn Your Way" que me ha parecido súper-interesante, y que puede ayudar a muchos chavales a hacer que sus horas de estudio sean más interesantes. Yo tengo a

Mi Hacker y

Mi Survivor haciendo uso de la

IA para hacerse preguntas de estudio, resumiéndose los temas con

IA, creando esquemas, y mapas de conceptos, además de usándolo para que les explique cosas, y lo que ha hecho

Google en este experimento es automatizar esta transformación de manera completa y probarlo con estudiantes y pedagogos.

Al final, que los modelos e

Generative AI que tenemos hoy en día tienen estas capacidades de transformación de textos es algo que ya es bastante conocido, lo que hace el equipo de

Learn Your Way es transformarlos adaptando los contenidos a temas que son de tu interés, como el baloncesto, el fútbol o la música, y a tu nivel.

La idea es que se sube un

PDF con el tema que se quiere transformar, es decir, el contenido del libro de texto, los apuntes, o cualquier tema de estudio. Después se elige un nivel y un tema de interés - pero podría hacerse con muchas más variables de personalización - y el modelo de

Learn Your Way genera nuevos contenidos educativos.

En la web del proyecto tenéis varios ejemplos de contenidos educativos que se han procesado como ejemplo, para que veáis cómo lo hace para ciencia, para programación, arte o literatura, adaptándose todos ellos de manera diferente.